前言

在攻防中经常能碰到Druid的未授权,也是在每次渗透中不断学习新的东西并记录,本篇简单记录一下Druid常见的利用方式

利用方式

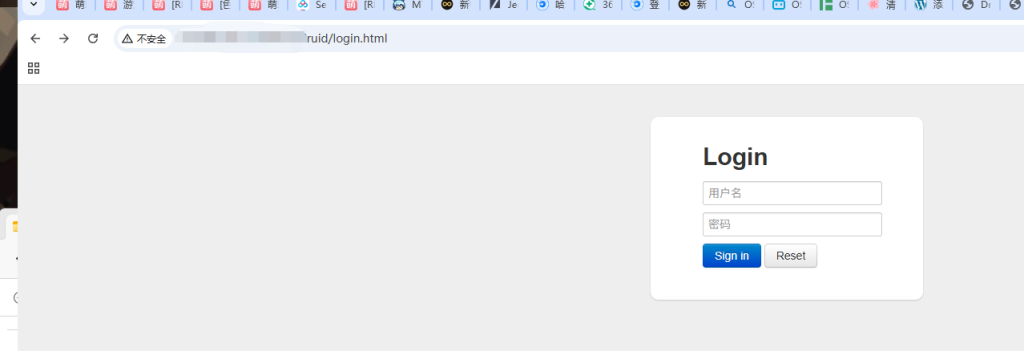

弱口令:

常见账号密码:123456 12345 ruoyi admin druid admin123 admin888

常见路径(可构造未授权拼接尝试):

/druid/index.html

/druid/login.html

/prod-api/druid/login.html

/prod-api/druid/index.html

/dev-api/druid/login.html

/dev-api/druid/index.html

/api/druid/login.html

/api/druid/index.html

/admin/druid/login.html

/admin-api/druid/login.html

在登录页面拼接替换成index,我们能成功未授权访问进入

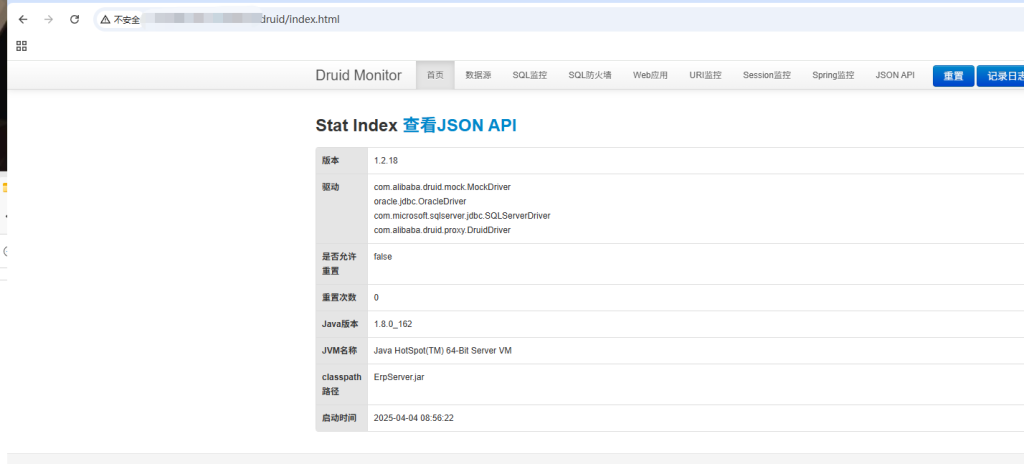

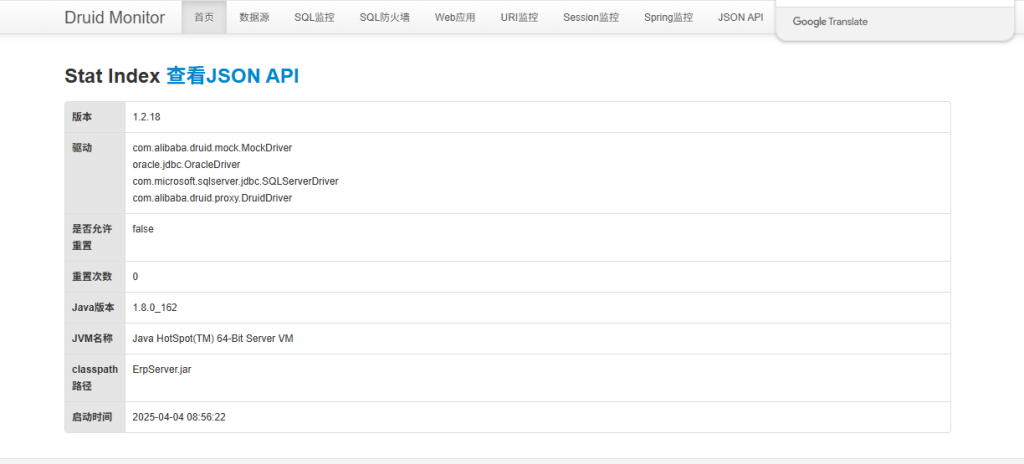

发现后利用

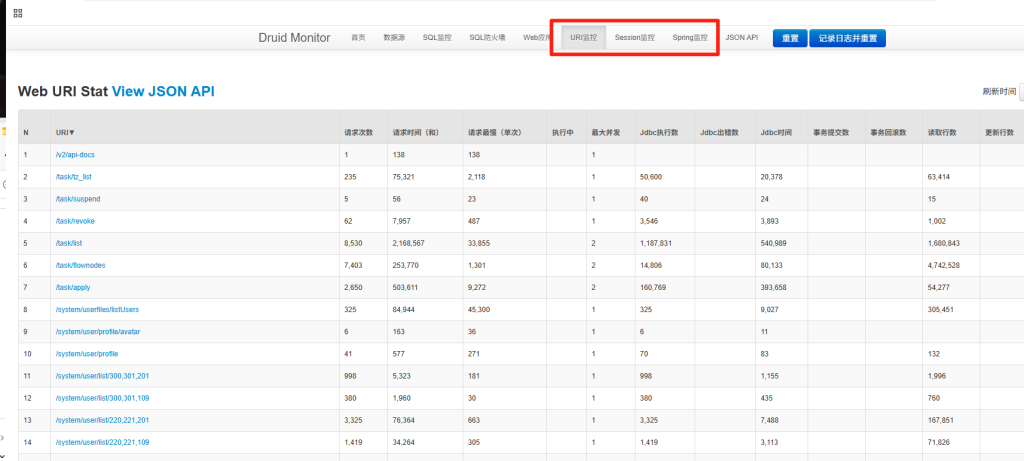

当我们通过弱口令或者未授权进去之后,我们经常能使用以下两个功能点,URL监控,Session监控

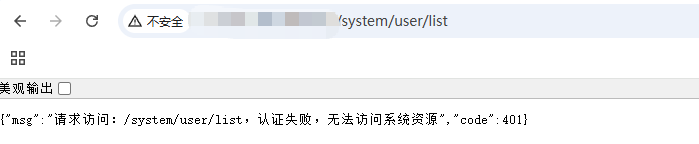

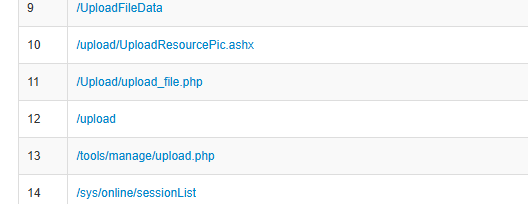

将URL监控下的路径直接拼接,测试功能点

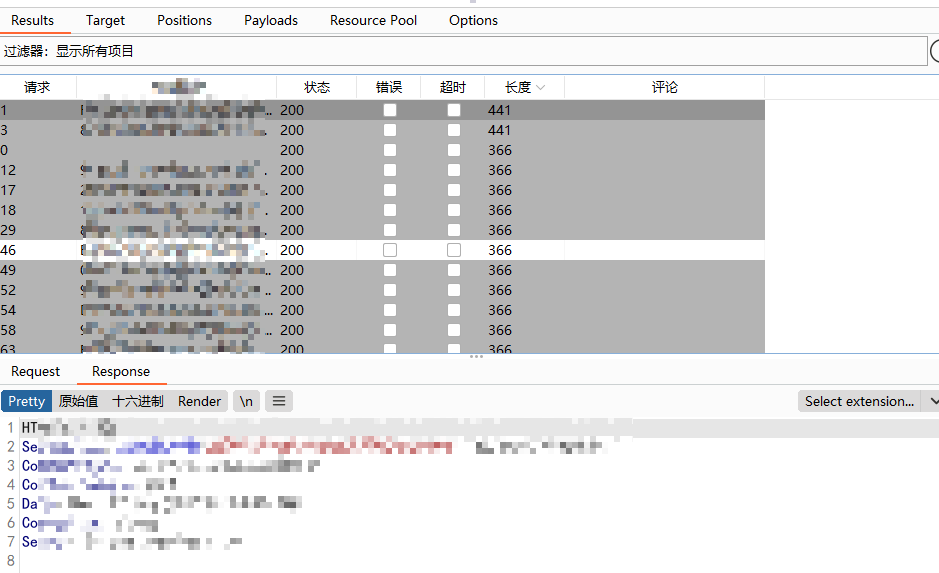

可以将路径放入BP进行爆破,测试是否可以访问

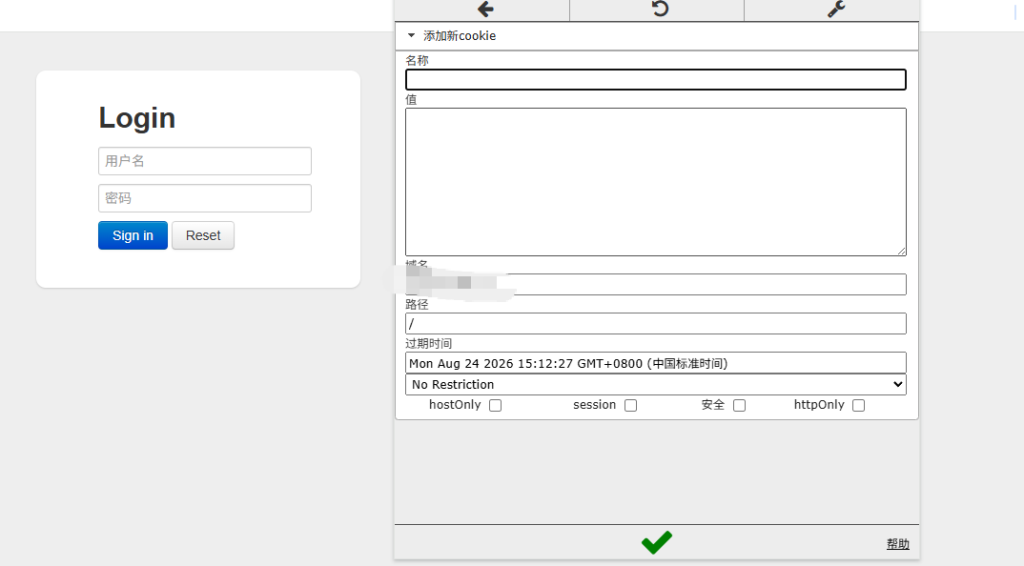

将Session监控下的cookie复制,用到的是小饼干插件

URL监控加Session监控打组合拳,这里发现URL监控下存在上传点

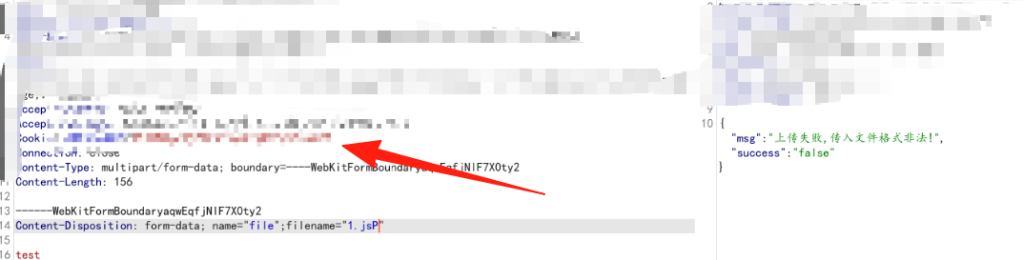

配置可用的cookie上传

利用Windows特性::$DATA绕过,成功上传

Comments NOTHING